Merge remote-tracking branch 'upstream/master' into feature/build-system

Showing

.idea/cmake.xml

0 → 100644

CMakeLists.txt

0 → 100644

CMakeSettings.json

0 → 100644

cmake-variants.yaml

0 → 100644

docs/CLion.md

0 → 100644

23.6 KB

152 KB

161 KB

docs/Terminal.md

0 → 100644

docs/VS/01-vcs.png

0 → 100644

20.7 KB

docs/VS/02-folder-view.png

0 → 100644

40.5 KB

docs/VS/03-choose-config.png

0 → 100644

55.4 KB

docs/VS/04-tests.png

0 → 100644

63.7 KB

docs/VSCode.md

0 → 100644

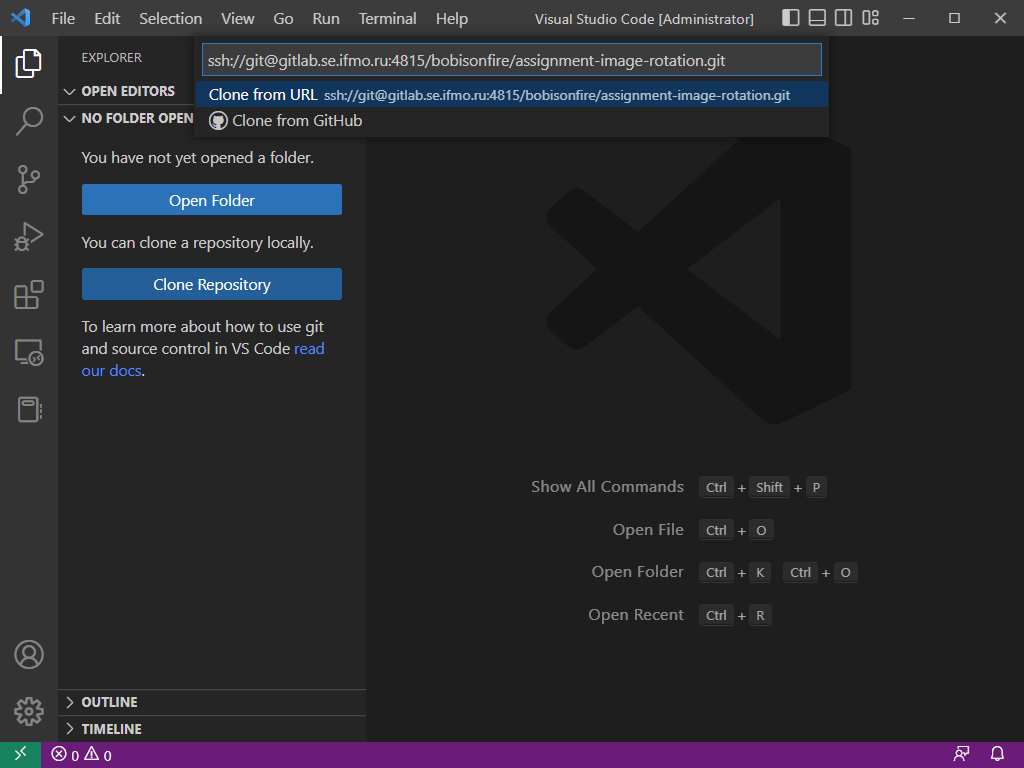

docs/VSCode/01-clone.png

0 → 100644

66.6 KB

114 KB

85.9 KB